5 Avr 2024

NIS 2, la nouvelle directive européenne sur la cybersécurité, est en passe d’être adoptée. Cette directive vise à renforcer la sécurité des infrastructures critiques en Europe et aura un impact majeur sur les entreprises de nombreux secteurs, y compris la Tech, la Finance, la Santé et le Conseil.

Pourquoi NIS 2 ?

En Europe, les États membres affichent des niveaux de cybersécurité disparates. Certains pays ont mis en place des réglementations et des infrastructures plus robustes que d’autres. Cette hétérogénéité crée des failles de sécurité et fragilise l’ensemble du système européen.

Les cyberattaques ne se limitent plus aux grandes entreprises. Elles ciblent de plus en plus les PME, ETI et collectivités territoriales, souvent moins bien protégées. Les impacts d’une cyberattaque peuvent être très graves pour ces organisations, allant jusqu’à la perte d’activité et leur fermeture.

Le niveau de cybersécurité global des entreprises et institutions publiques en France est donc insuffisant. Il est nécessaire de mettre en place des mesures pour renforcer la sécurité de tous les acteurs économiques, quelle que soit leur taille ou leur secteur d’activité.

Pour ce faire, il faut sensibiliser aux risques de cyberattaques, mettre en place des mesures de sécurité techniques et organisationnelles et développer une culture de la cybersécurité.

En conclusion, le renforcement de la cybersécurité est un enjeu majeur pour la France.

Il est nécessaire de mobiliser tous les acteurs économiques, publics et privés, pour faire face à la menace croissante des cyberattaques.

Que signifie NIS 2 pour votre entreprise ?

1. Êtes-vous concerné ?

La première étape est de déterminer si votre entreprise est concernée par NIS 2. Pour cela, deux critères principaux :

- Votre secteur d’activité : les secteurs critiques visés par NIS 2 incluent la Tech, la Finance, la Santé, l’énergie, les transports, etc.

- Votre taille : les entreprises de plus de 50 employés ou avec un chiffre d’affaires annuel supérieur à 10 millions d’euros sont concernées.

Pour savoir si votre entreprise est concernée, effectuez le diagnostic Fabor NIS 2 en 2 minutes.

Quelles seront les obligations ?

Si votre entreprise est concernée, vous devrez vous conformer à un certain nombre d’obligations, notamment :

- Mettre en place des mesures de sécurité techniques et organisationnellespour protéger vos systèmes d’information contre les cyberattaques.

- Effectuer des tests de pénétration et des simulations d’attaques pour identifier et corriger les vulnérabilités de votre système.

- Notifier les autorités compétentes en cas d’incident de cybersécurité majeur.

A quelle date NIS 2 doit entrer en vigueur ?

NIS 2 entrera en vigueur en France au plus tard à partir du 17 Octobre 2024.

Quelles sont les sanctions prévues en cas de non-conformité à NIS 2 ?

Les sanctions en cas de non-conformité à NIS 2 peuvent être importantes, pouvant atteindre jusqu’à 2% du chiffre d’affaires annuel de l’entreprise.

Comment se mettre en conformité ?

La meilleure façon de se mettre en conformité avec NIS 2 est de commencer dès maintenant à évaluer votre situation et à mettre en place les mesures nécessaires. Fabor peut vous guider dans votre mise en conformité.

Voici comment :

- Contactez-nous pour réaliser un audit de sécurité de votre système d’information pour identifier les vulnérabilités,

- Fabor vous guidera ensuite pour corriger les failles potentielles et mettre en place un plan de réponse aux incidents pour pouvoir réagir rapidement en cas de cyberattaque,

- Activer le module de formation aux bonnes pratiques de cybersécurité pour vos employés.

NIS 2 représente un défi important pour les entreprises, mais c’est aussi une opportunité d’améliorer leur niveau de sécurité et de se protéger contre les cyberattaques.

28 Nov 2023

Dans les secteurs de la Tech, la Finance, la Santé ou le Conseil, la sécurité des données est primordiale.

En tant que professionnel de ces secteurs, vous avez peut-être besoin de savoir si vous êtes administrateur de Google Workspace de votre organisation.

En effet, les administrateurs disposent de droits étendus sur les données et les utilisateurs.

Dans ce court article, nous vous expliquons comment savoir facilement si vous êtes administrateur de Google Workspace.

Connexion à la console d’administration

La méthode la plus simple pour savoir si vous êtes administrateur de Google Workspace est de vous connecter à la console d’administration.

Munissez-vous de vos identifiants Google Workspace et tentez de vous connecter à l’adresse suivante : admin.google.com

Une fois l’authentification réussi, le tableau de bord de la console d’administration s’affiche

Si vous êtes redirigé vers l’adresse suivante, cela signifie que vous n’êtes pas administrateur : gsuite.google.com/dashboard

En vidéo

Voici une courte vidéo qui vous montre ce qui doit apparaître si vous êtes administrateur Google Workspace de votre organisation :

Tutoriel vidéo de connexion à la console d’administration Google Workspace

10 Mai 2023

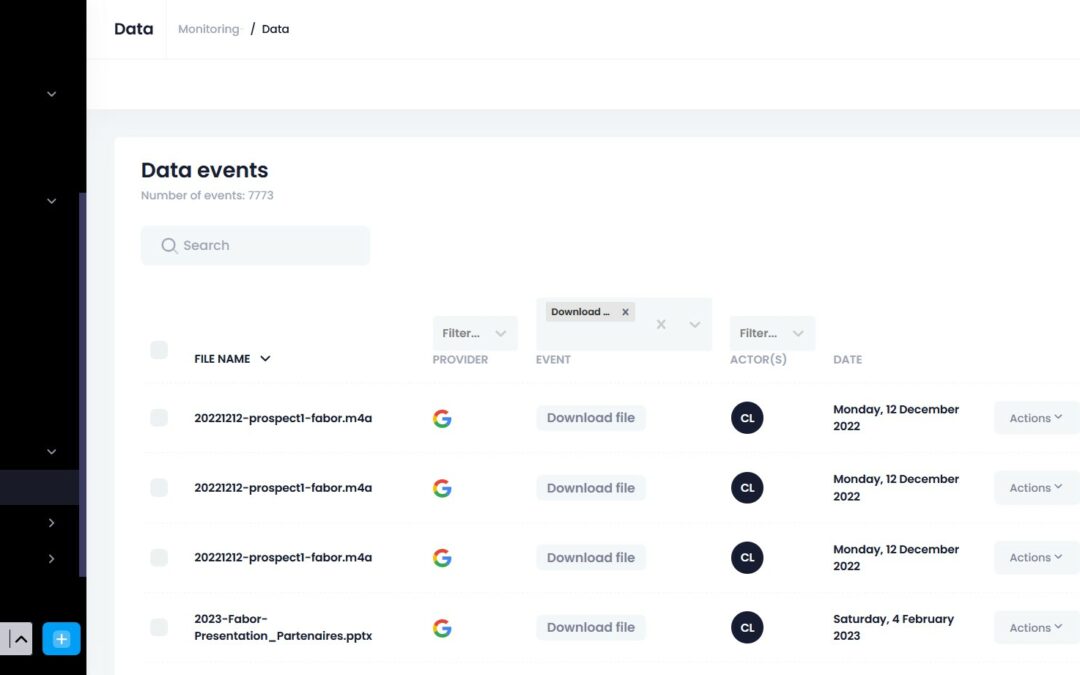

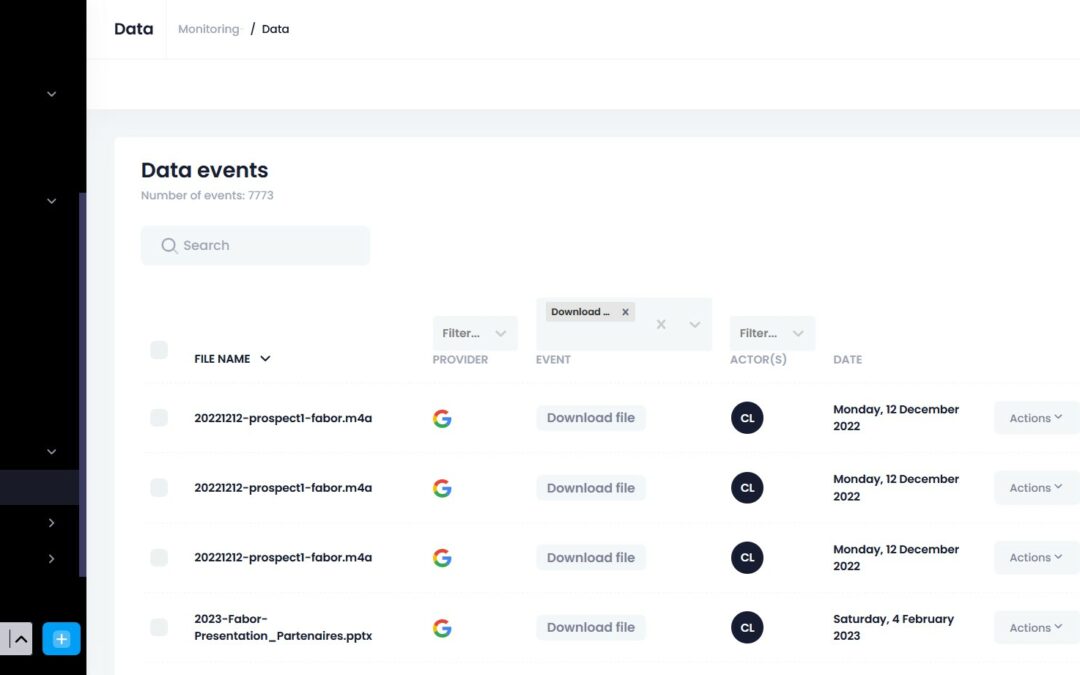

Google Drive est un outil populaire pour stocker et partager des fichiers, mais la sécurité des données peut être une préoccupation pour de nombreuses entreprises et organisations : comment savoir qui télécharge les fichiers ?

L’un des risques potentiels est que des personnes non autorisées téléchargent ou consultent des fichiers sensibles stockés sur Google Drive.

Dans cet article, nous allons discuter de la façon dont vous pouvez savoir qui télécharge vraiment vos fichiers Google Drive en utilisant une solution de cybersécurité comme Fabor.io.

Comprendre le besoin de surveiller l’activité sur vos fichiers Google Drive

La surveillance de l’activité sur vos fichiers Google Drive est importante pour plusieurs raisons.

Premièrement, cela peut vous aider à détecter les activités suspectes ou malveillantes sur vos fichiers, telles que le téléchargement ou l’accès non autorisé.

Deuxièmement, cela peut vous aider à identifier les utilisateurs qui ont besoin d’un accès plus limité à certains fichiers pour renforcer la sécurité de vos données.

Enfin, cela peut vous aider à respecter les réglementations en matière de protection des données en vous permettant de démontrer qui a accédé à quels fichiers et quand.

Utiliser Fabor.io pour savoir qui télécharge vos fichiers Google Drive

Fabor.io est une solution de cybersécurité qui vous permet de surveiller l’activité sur vos fichiers Google Drive.

Voici comment vous pouvez l’utiliser pour savoir qui télécharge vraiment vos fichiers :

- Connectez votre compte Google Workspace à Fabor.io pour permettre la surveillance de l’activité,

- Configurez votre politique de sécurité pour suivre les actions spécifiques, telles que le téléchargement de fichiers ou l’accès aux fichiers sensibles,

- Consultez les rapports d’audits réguliers pour voir qui a téléchargé vos fichiers, quand et depuis quel appareil.

En utilisant Fabor.io pour surveiller l’activité sur vos fichiers Google Drive, vous pouvez détecter les activités suspectes et renforcer la sécurité de vos données.

Renforcer la sécurité de vos fichiers Google Drive

En plus de surveiller l’activité sur vos fichiers Google Drive, il est important de prendre d’autres mesures pour renforcer la sécurité de vos données.

Voici quelques actions que vous pouvez prendre :

- Limitez l’accès à vos fichiers sensibles aux utilisateurs qui ont besoin d’y accéder pour leur travail.

- Utilisez des mots de passe forts et des méthodes d’authentification à deux facteurs pour renforcer la sécurité de votre compte Google Drive.

- Utilisez des outils de cryptage pour protéger les données sensibles stockées sur Google Drive.

- Formez vos employés à la sécurité informatique pour réduire les risques de cyberattaques et d’incidents de sécurité.

En somme, la surveillance de l’activité sur vos fichiers Google Drive est un élément important de la sécurité de vos données.

En utilisant une solution de cybersécurité comme fabor.io, vous pouvez surveiller l’activité sur Google Drive très facilement.

10 Mai 2023

En tant que dirigeant, sécuriser l’informatique de l’entreprise est devenue une des préoccupations majeures que ce soit pour les TPE ou les PME. Cependant, la plupart des petites entreprises n’ont pas les moyens de recruter un responsable informatique à temps plein pour gérer leur sécurité informatique.

Dans cet article, nous allons vous donner quelques conseils pour sécuriser l’informatique de votre entreprise sans avoir besoin d’un responsable informatique.

1ère action du dirigeant de TPE pour sécuriser son informatique : sensibilisez votre personnel

Le personnel est souvent le maillon faible en matière de sécurité informatique. Il est donc essentiel de les sensibiliser aux risques et aux bonnes pratiques en matière de sécurité. Vous pouvez organiser des formations ou envoyer des rappels réguliers par e-mail pour leur rappeler les règles de sécurité.

Utilisez des mots de passe forts

Les mots de passe faibles sont une des principales vulnérabilités de la sécurité informatique. Les mots de passe doivent être forts, c’est-à-dire longs, complexes et uniques. Vous pouvez utiliser des outils de gestions de mots de passe pour générer des mots de passe forts et les stocker en toute sécurité.

Installez des logiciels de sécurité

Les logiciels de sécurité tels que les antivirus, les pare-feux et les outils de détection des logiciels malveillants sont essentiels pour protéger votre entreprise contre les menaces. Vous pouvez utiliser des solutions gratuites ou opter pour des solutions payantes.

Sauvegardez régulièrement vos données

Les sauvegardes régulières sont un élément crucial de la sécurité informatique. En cas de cyberattaque, vous pouvez restaurer vos données à partir des sauvegardes. Il est recommandé de sauvegarder vos données sur des supports externes et de les stocker hors site pour éviter de perdre vos données en cas de sinistre.

La meilleure action du dirigeant de TPE pour sécuriser son informatique : utilisez des outils de gestion de la sécurité

Les outils de gestion de la sécurité tels que Fabor.io peuvent aider les petites entreprises à gérer efficacement leur sécurité informatique. Fabor.io propose des fonctionnalités telles que la création d’une politique de sécurité, l’audit des applications SaaS, la surveillance de l’activité sur les fichiers et l’obtention d’un score de sécurité pour chaque actif. De plus, Fabor.io permet de gérer les comptes et les accès des employés de manière simple et efficace.

En conclusion, en tant que dirigeant de TPE, sécuriser l’informatique de votre entreprise est crucial pour éviter les cyberattaques. En suivant ces conseils simples, vous pouvez améliorer considérablement la sécurité de votre entreprise sans avoir besoin d’un responsable informatique à temps plein. N’oubliez pas que des solutions comme Fabor.io peuvent vous aider à gérer efficacement la sécurité de votre entreprise et à vous concentrer sur votre cœur de métier. N’hésitez pas à contacter Fabor.io pour plus d’informations et pour obtenir un code promo exclusif.

4 Mai 2023

En tant que nouveau CTO, l’une de vos principales responsabilités est de garantir la sécurité de l’infrastructure informatique de votre entreprise.

Les menaces de cybersécurité sont de plus en plus nombreuses et sophistiquées, et la sécurité de l’entreprise dépend en grande partie de la manière dont elle gère ces menaces.

Voici quelques conseils sous forme de checklist pour un CTO concernant les aspects cybersécurité pour débuter votre poste de directeur technique le plus efficacement possible.

1er item de la checklist : établissez une politique de cybersécurité solide

La première étape pour sécuriser l’informatique de votre entreprise est d’établir une politique de cybersécurité solide.

Cette politique doit être claire, concise et facile à comprendre pour tous les employés.

Elle doit également être régulièrement mise à jour pour tenir compte des nouvelles menaces de sécurité.

Fabor.io est une plateforme SaaS qui peut vous aider à élaborer une politique de cybersécurité très facilement grâce à son outil de création de politiques.

2ème préconisation dans la checklist : auditez régulièrement vos applications SaaS et vos actifs (appareils entre autres)

La plupart des entreprises utilisent aujourd’hui des applications SaaS pour leur travail quotidien. Cependant, ces applications peuvent être vulnérables aux cyberattaques, et il est important de s’assurer que leurs accès sont bien sécurisées.

Fabor.io vous permet d’auditer tous les applications SaaS utilisées dans votre entreprise pour détecter les menaces potentielles d’accès aux données et résoudre ces problèmes.

3ème section de notre checklist cybersécurité du CTO : surveillez l’activité sur les fichiers

Il est important de surveiller l’activité sur les fichiers pour détecter toute activité suspecte (vol de vos données par des personnes extérieures à votre organisation ou utilisant les accès de vos employés).

Fabor.io vous permet de monitorer toute l’activité sur les fichiers de votre entreprise pour savoir qui regarde ou qui télécharge les données.

Vous pouvez également obtenir un score de sécurité pour chaque actif (fichier, compte, appareil…) pour savoir à quel point ils sont sécurisés.

Gérez les comptes des employés

La gestion des comptes des employés est un élément clé de la sécurité informatique de l’entreprise.

Fabor.io vous permet de créer les comptes des employés avec les bons niveaux d’accès sur tous les outils en un instant.

Vous pouvez également offboarder les ex-collaborateurs en toute sécurité en clôturant tous leurs accès sur toutes les applications et transférer toutes leurs données associées très simplement.

En conclusion, la cybersécurité est un élément essentiel de la gestion d’une entreprise aujourd’hui.

En tant que nouveau CTO, il est important de prendre des mesures pour sécuriser l’infrastructure informatique de l’entreprise dès le début.

24 Mar 2023

Une solution IGA cybersécurité (Identity Governance & Administration) gère les différentes identités digitales et les droits d’accès de toutes vos applications utilisées au sein de votre entreprise.

Véritable point de centralisation, cela améliore la vision globale de qui à accès à quoi et simplifie la vérification des contrôles pour éviter de trop grandes permissions ou de laisser ouverts des accès inutiles.

Fabor assure la gouvernance des identités en vous permettant de créer, suivre et supprimer facilement tous vos comptes pour toutes vos applications en un seul endroit.

Importance de l’IGA cybersécurité

Au sein des entreprises, la digitalisation a entraîné l’utilisation de nombreuses applications SaaS :

– solutions bureautiques telles que Google Workspace ou Microsoft 365,

– outils d’organisation et de collaboration comme Asana, Atlassian ou encore Slack,

– les CRM en ligne avec Pipedrive ou Hubspot.

Pour chaque application, un utilisateur donné possèdera un compte avec des droits particuliers.

De nos jours, les utilisateurs possèdent en plus plusieurs appareils (ordinateur, smartphone, tablette…), ce qui complexifie d’autant plus la gestion des accès.

L’audit cybersécurité de Fabor vous informe de l’ensemble des appareils connectés à vos outils et à qui ils appartiennent.

Fonctionnement d’une IGA cybersécurité

Création d’accès

Depuis un point d’entrée unique, un IGA comme Fabor vous permet de créer les accès à tous vos outils pour un nouveau collaborateur par exemple.

Vous gagnez ainsi beaucoup de temps. Plus de répétition à créer à chaque fois un compte sur chaque outil !

Mais surtout cela vous permettra de gérer depuis un point central tout le suivi du compte dans le temps.

Suppression d’accès

De manière identique, l’IGA vous permettra de supprimer un accès devenu inutile. Comme à la suite d’un départ de collaborateur par exemple…

Suivi des droits sur les données

Dans un IGA, vous inspectez rapidement les accès d’un utilisateur particulier.

Levées d’alertes

Un bon outil de Gouvernance se doit enfin de vous alerter de potentiels risques pour vos données d’entreprise.

C’est ce que fait Fabor en vous aidant tout d’abord à définir votre propre politique de sécurité.

Ensuite, à chaque fois qu’un évènement ne sera pas compatible avec votre politique, l’outil vous préviendra pour que vous puissiez corriger.