4 Mar 2023

Annonce, passation, recrutement d’un remplaçant…le départ d’un collaborateur est un évènement commun dans la vie des entreprises et pourtant il est très (trop) souvent négligé.

Dans cet article, nous allons détailler l’ensemble des étapes nécessaires pour bien préparer un départ dans les meilleures conditions pour votre futur ex-employé et votre société d’un point de vue cybersécurité.

Définir un processus de départ d’un employé, incluant la partie Cybersécurité

Tout d’abord, il semble évident que pour la bonne organisation de vos différents services, un processus de départ de collaborateur soit clairement élaboré.

Celui-ci vous permettra de lister l’ensemble des tâches à réaliser par chacun et d’en définir la priorité : préparation des documents administratifs par les Ressources Humaines, récupération des matériels par les Services Généraux, etc… Le service IT n’est pas en reste et doit faire partie du cycle à mettre en œuvre.

Une partie bien trop souvent négligée étant la suppression ou la réattribution des accès virtuels.

Consécutivement, plusieurs études (par exemple celle de Securonix ou de Biscom) démontrent que les employés sur le point de quitter leur job exploitent cette période pour copier des données de l’entreprise. Nous en parlons d’ailleurs en détail dans ce post : Comment éviter les fuites de données

Il peut aussi s’agir simplement d’oublis ou de mauvais communication entre les personnes responsable du bon départ du collègue et l’administrateur système.

Veillez donc à que cette partie soit traité avec le plus grand soin. Pour cela, vous pouvez vous appuyer sur notre prochain paragraphe.

Les points clés à scruter en terme de cybersécurité

Idéalement, bien avant le départ de l’employé en partance, et selon ses responsabilités, on veillera donc à préparer les points suivants côté cybersécurité :

- lister l’ensemble des accès dont disposait la personne : outils de communication (messagerie électronique, tchat, …), outils RH, identifiants de connexion aux serveurs, serveurs de fichiers, gestionnaire de mots de passe, etc…

- rediriger les messages vers une nouvelle adresse,

- s’il s’agit d’un développeur, faire une revue du code pour vérifier si d’éventuelles backdoors y sont logées,

- le jour du départ effectif, désactiver l’ensemble des comptes.

Facile à dire… Sûrement plus difficile à faire !

Effectivement, lister l’ensemble des services qu’utilisent votre entreprise peut être long, fastidieux… voir incomplet !

Êtes-vous par exemple certain de connaître l’ensemble des outils qu’utilisent vos collaborateurs ?

Vos employés peuvent très bien s’inscrire à certains services sans votre accord car ils ont simplement l’habitude de s’en servir… Laisser cet accès ouvert pourrait potentiellement être un problème pour votre sécurité informatique.

Pour s’assurer que cette problématique est couverte, nous avons conçu une fonctionnalité qui s’appelle « Offboarding ».

Comment Fabor effectue toutes ces tâches pour vous

Dès votre inscription, Fabor va lancer un audit complet de tous les outils dont vous avez effectué l’intégration.

Les résultats de cet audit vous présenteront l’ensemble des menaces potentielles détectées :

- bien que vous ayez effectué une redirection de son adresse e-mail, peut-être aviez-vous oublié qu’un de vos ex-employé avait encore accès aux fichiers du Drive ?

- des clés SSH peuvent avoir été laissés sur un serveur ce qui autoriserait une connexion non maîtrisée…

Pour maîtriser le départ d’un collaborateur d’un point de vue cybersécurité, la fonctionnalité « Offboarding » de Fabor va vous permettre en un clic :

- de désactiver l’ensemble des accès de l’identifiant de l’ex-employé,

- supprimer tous les liens partagés créés par ce compte dans vos Drive,

- exclure les points de connexion de confiance (les appareils) ce qui révoquera les accès hors connexion,

- éliminer les clés de connexion (SSH) diffusées.

2 Mar 2023

Que ce soit pour les activités, les fournisseurs, les clients, les partenaires ou les projets confidentiels à venir, les données au sein des entreprises sont de véritables trésors qu’il faut veiller à sécuriser correctement.

C’est le but des ISMS (Information Security Management System – ou SMSI en français).

Découvrons en détail ce dont il s’agit, son intérêt et comment le mettre en place au sein de votre société.

Qu’est-ce que l’ISMS ?

Un ISMS fournit un ensemble de concepts pour gérer la sécurité de l’information d’une entreprise.

Il s’agit d’un cadre établi de manière centralisée qui vous permet de gérer, de surveiller, d’examiner et d’améliorer vos pratiques de sécurité de l’information en un seul endroit.

Il contient des politiques, des procédures et des contrôles conçus pour répondre aux trois objectifs de la sécurité de l’information :

- Confidentialité : vérifier que les données sont accessibles uniquement aux personnes autorisées,

- Intégrité : conserver les données complètes et exactes,

- Disponibilité : les données restent accessibles à tout instant.

Pour être valable, un ISMS doit être conforme à des standards comme l’ISO 27001 (voir notre guide).

Au global, l’ISMS recherche l’équilibre entre un accès simple et facile aux données tout en les protégeant le plus possible des risques potentiels.

ISMS, quel est son intérêt en cybersécurité ?

Le but du ISMS est donc d’optimiser en permanence la sécurité de l’information.

Car dans certains secteurs comme la Finance, la Santé ou le Conseil, la mise en place d’ISMS est indispensable.

En effet, cela permet de garantir aux parties prenantes que vous veillez à la sécurité de leurs données.

En somme, la mise en place d’un ISMS tend à diminuer les cyber risques pour votre société.

Comment mettre en place un ISMS ?

Dans le domaine de la cybersécurité, l’ISMS est mis en oeuvre en utilisant la technique du PDCA (Plan, Do, Check et Act en anglais) :

- Plan (Planifier) : première étape, il vous faut identifier les failles et les risques potentielles de votre système actuel. A partir de cette collecte, vous définissez une politique et des méthodes pour optimiser continuellement votre ISMS,

- Do (Faire) : la mise en pratique, vous mettez en œuvre la politique et les méthodes définies en suivant un standard (comme la norme ISO 27001),

- Check (Vérifier) : régulièrement, vous vérifiez que vos processus sont fiables par une veille efficace,

- Act (Agir) : l’amélioration continue, votre politique et vos méthodes méritent d’être modifiées de temps à autre suivant l’évolution de votre entreprise ou de son marché.

Avec Fabor, vous définissez votre politique de cybersécurité.

Vous suivez également à intervalles réguliers son respect par les collaborateurs internes ou externes (prestataires, fournisseurs, clients…) de votre entreprise.

29 Nov 2022

Dans ce guide, nous allons vous expliquer en détail les informations essentielles ainsi que nos conseils pour adopter une posture cybersécurité en phase avec la norme ISO 27001 pour votre entreprise.

Vous avez peut-être déjà entendu parler de l’ISO 27001. C’est en effet un standard pour améliorer votre sécurité informatique.

Il est important de vous en préoccuper car une brèche peut avoir de lourdes conséquences sur les opérations voir sur la viabilité de votre entreprise à terme.

Bien entendu, ce guide vous permettra également de vous préparer à passer la certification si c’est votre cas.

Qu’est-ce que l’ISO 27001 ?

Établi conjointement par l’ISO (International Organization for Standardization) et l’IEC (International Electrotechnical Commission), la norme ISO/IEC 27001:2022 de son nom complet, est un standard international. Il a été conçu dans le but d’aider les entreprises à définir et mettre en œuvre un système de gestion de la sécurité de l’information.

La norme précise également comment maintenir et améliorer régulièrement en attribuant des rôles et des contrôles au sein de l’organisation.

Une première version de l’ISO 27001 a été publiée en 2013, puis révisée en 2014, 2015 et 2022. Pour plus d’informations, vous pouvez retrouver le texte complet de la norme ISO/IEC 27001:2022.

Concrètement (et pour vous épargner la lecture des centaines de pages), l’ISO 27001 liste l’ensemble des actions (organisation, procédures et contrôle) à mettre en œuvre pour garantir la confidentialité, la disponibilité et l’intégrité des informations.

C’est donc un excellent processus pour construire sa politique en matière de cybersécurité.

Définissons quelques termes avant d'aller plus loin

La confidentialité autorise uniquement les personnes nécessaires et approuvées et elles seules ont le droit d’accéder aux informations.

La disponibilité garantit que les informations sont accessibles aux personnes autorisées en cas de besoin.

L’intégrité protège la modification des informations par les personnes autorisées seulement.

L’implémentation de l’ISO 27001 au sein des entreprises

La norme ISO 27001 établit la liste de l’ensemble des risques cyber pouvant impacter le bon fonctionnement d’une société.

Elle fournit donc un large éventail d’items possibles à vérifier… Les entreprises l’utilisent notamment pour s’assurer que l’approche de la sécurité de l’information sélectionnée est complète et bien adaptée.

Enfin, elle s’applique aux organisations de toute taille ou de tout type.

En se référant à chacun des points énoncés, le dirigeant s’assure ainsi de couvrir tous les points critiques pour son organisation.

La norme ISO 27001 est donc LA référence mondiale pour garantir la sécurité des informations et des actifs informatique.

L’obtention de la certification ISO 27001 prouve qu’une entreprise met en œuvre de bonnes pratiques pour assurer la sécurité de ses informations et celles de ses clients.

Dois-je obligatoirement passer une certification ISO 27001 pour mon entreprise ?

Vous l’avez compris à travers ce guide, obtenir une certification ISO 27001 montrera à toutes les parties prenantes de votre entreprise (clients, fournisseurs, sous-traitants, personnels, …) que le sujet de la sécurité informatique est prise très au sérieux.

Dans certains secteurs ou pour certaines tailles d’entreprises, l’obtention de l’ISO 27001 peut donc être un pré-requis pour bâtir des relations de confiance.

Bien que cela ne soit pas obligatoire pour toutes les entreprises, construire une politique cybersécurité en se basant sur la norme ISO 27001 est donc une excellente pratique.

Grâce à des assistants pas à pas, Fabor vous aide à bâtir votre politique cybersécurité en respect de l’ISO 27001.

Quel est le coût ?

Le coût d’une certification ISO 27001 est bien entendu variable selon un critère fondamental : la taille de l’entreprise. Plus votre entreprise comprendra un nombre important de salariés, plus le coût sera élevé pour effectuer l’audit.

Néanmoins, on estime que la certification ISO 27001 coûte entre 10 000 et 15 000 euros pour une petite entreprise.

En effet, selon la taille de votre entreprise, l’implémentation d’un Système de management de la sécurité de l’information (ISMS en anglais) et de la norme ISO 27001 peut nécessiter d’impliquer un nombre élevé de collaborateurs et donc devenir complexe… et chronophage.

En combien de temps peut-on passer la certification ISO 27001 ?

La durée de réalisation d’une certification ISO 27001 est en général de quelques mois. Mais cela peut aller à une voir plusieurs années selon la taille de votre société.

Pour être efficace, définissez clairement le périmètre d’application de la certification et une approche structurée : lister l’ensemble des tâches à réaliser, désigner les responsables du projet et le planning.

Sur Fabor, en quelques minutes seulement, vous listez l’ensemble des actions essentielles à mettre en place pour protéger les actifs de votre entreprise.

Combien de temps la certification est valable ?

Une fois obtenu, la certification ISO 27001 est valable pendant 3 ans.

Donc, tous les 3 ans, vous devez entièrement renouveler le processus d’audit nécessaire à l’obtention de cette certification.

De plus, l’organisme ISO spécifie que des audits de surveillance sont à conduire durant les deuxième et troisième années du cycle de la certification.

Ce cycle répétitif d’audit vérifie la bonne implémentation de l’ISMS et les procédures de contrôles mis en œuvre.

Évidemment, votre entreprise va évoluer au cours du temps : nombre de salariés, activité principale, procédures, etc… Ce qui nécessitera une redéfinition régulière du périmètre de la certification ISO 27001 et des parties prenantes.

Sans compter que la norme évolue régulièrement, modifiant certains critères d’obtention de la certification.

Fabor suit régulièrement les évolutions de votre entreprise pour maintenir une couverture de protection cybersécurité constante.

Comment se préparer le plus efficacement à l’ISO 27001 ?

Notre meilleur conseil dans ce guide ISO 27001 pour se préparer au passage de la certification est de conduire un audit interne approfondi. D’autant plus que c’est obligatoire pour le passage en certification !

Pour cela, Fabor vous fournit un outil complet pour vous auto-évaluer régulièrement.

Cet audit interne va vous permettre de vérifier en profondeur si votre architecture ISMS et vos procédures sont en adéquation avec les critères nécessaires à l’obtention de l’ISO 27001.

Quelques indications complémentaires :

- confiez cet audit interne à un personnel objectif et impartial, sans intérêts particuliers, n’ayant pas participé à la conception ni à l’utilisation du système mis en place,

- assurez-vous que cet auditeur est qualifié et compétent pour mener à bien des audits tels que l’ISO 27001.

Fabor conduit pour vous un audit régulier. Le rapport liste les non-conformités vis-à-vis de la politique de cybersécurité que vous avez défini grâce à nos assistants. Il est simple de suivre l’évolution de vos progrès d’entreprise.

La suite logique de cet audit interne est l’audit externe.

Cet audit externe est conduit en 2 phases :

- Phase 1 : revue complète de votre documentation cybersécurité avec un auditeur externe certifié ISO 27001 pour s’assurer que vous répondez aux critères de la norme,

- Phase 2 : aussi nommé « audit de certification », consiste en passages de divers tests pour vérifier que l’ISMS désigné est fonctionnel et correctement implémenté au sein de l’organisation.

Comment automatiser le plus possible la certification ISO 27001 ?

Dans ce guide sur l’ISO 27001, nous avons vu que la préparation interne est un passage important avant la certification par un auditeur externe.

Fabor offre une solution complète d’outils pour définir votre politique cybersécurité et effectuer des audits réguliers.

Contactez-nous dès maintenant pour en savoir plus.

26 Oct 2022

Equivalent numérique du Nutriscore pour les services numériques, le dispositif Cyberscore entrera en vigueur à compter du dernier trimestre 2023.

On vous explique dans cet article ce qu’est ce nouvel outil, les éventuels implications pour votre site internet et les données que vous manipulez.

Qu’est-ce que le dispositif Cyberscore ?

La loi « Cyberscore » a été votée en début d’année 2022 afin que les visiteurs d’un site internet puissent connaître immédiatement le niveau de sécurisation des données qu’ils peuvent fournir.

Le texte de loi impose dorénavant des obligations en matière de cybersécurité aux sites les plus utilisés.

En tant qu’opérateur de site internet, vous devrez informer vos visiteurs par un logo Cyberscore du niveau de sécurité de votre site ou de votre service ainsi que de la sécurisation et la localisation des données que vous hébergez vous-même ou via vos prestataires à propos de vos utilisateurs.

Ce Cyberscore sera calculé à partir d’un audit de sécurité que vous devrez mener. Le législateur a prévu que cet audit soit conduit par des prestataires certifiés par l’ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information).

Pratiquement parlant, une étiquette sera affichée en page d’accueil du site internet pour informer le visiteur sur le résultat de l’audit de sécurité.

Quel est le but du Cyberscore ?

Cet indicateur permettra de comparer très facilement le niveau de sécurité entre les différents fournisseurs de services sur Internet.

En quelque sorte, le Cyberscore mettra en valeur les entreprises pour qui la protection des données compte !

Il est donc important que vous vous intéressiez à cet indicateur pour la bonne promotion de votre entreprise sur le web.

Êtes-vous concerné par le Cyberscore ?

Dans un premier temps, l’ensemble des sites internet avec un trafic supérieur à 5 millions de visiteurs uniques par mois, que ce soit pour des services rémunérés ou non, seront concernés par ce nouveau dispositif.

Il n’est cependant pas impossible qu’il soit étendu à des trafics inférieurs à moyen ou long terme.

28 Sep 2022

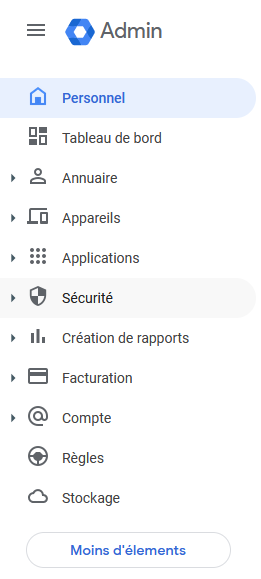

Google propose une console d’administration pour améliorer la sécurité de Workspace. Il y a pourtant quelques subtilités à connaître pour sécuriser au maximum vos comptes et éviter les désagréments d’un piratage.

Suivez nos 5 conseils pour sécuriser votre Google Workspace simplement :

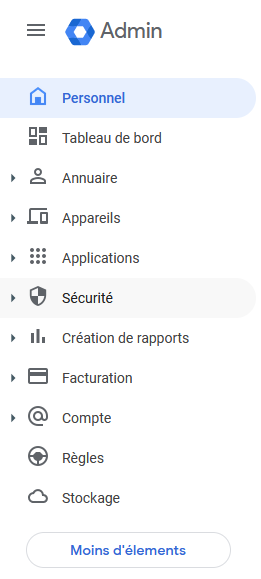

1. Règle n°1 pour sécuriser Google Workspace : commencez par visiter la console d’administration

Le centre de sécurité Google Workspace fournit des informations essentielles pour débuter la sécurisation. En plus des assistants de paramétrages, il vous donnera une vision d’ensemble d’état de vos services de sécurité.

Pour cela, rendez-vous dans votre console d’administration Google, cliquez sur Sécurité puis Aperçu.

La première étape va être de modifier les réglages sur la gestion des mots de passe.

Nous vous conseillons de fixer une longueur des mots de passe au minimum à 16 caractères, afin d’être conforme aux préconisations de l’ANSSI.

Pour que cette nouvelle règle soit prise en compte immédiatement au sein de votre entreprise, cochez la case « Appliquer les règles relatives aux mots de passe lors de la prochaine connexion« .

Enfin, activez un seuil d’expiration des mots de passe tous les 180 jours pour vous assurer un renouvellement régulier des identifiants de connexion.

Passons ensuite à l’onglet Récupération de compte.

Désactivez l’option Autoriser les super-administrateurs à récupérer leur compte si ce n’est pas déjà le cas. Faites-en de même pour les utilisateurs autres que les super-administrateurs.

En décochant ces options, vous pourriez être confronté à de nombreuses demandes émanant de vos employés pour retrouver leur mot de passe perdu.

Pour éviter cela et en profiter pour renforcer la sécurité de votre organisation, activez la double authentification obligatoire.

Google appelle cette fonctionnalité la Validation en deux étapes.

Dans cet onglet, sous Application, cliquez sur Activée. Sous Méthodes, choisissez Toutes, à l’exception des codes de validation par SMS et appel téléphonique. Ce choix évitera qu’un pirate accède à un compte même si celui-ci a subtilisé le téléphone de votre employé.

Enfin, pour les super-administrateurs, nous vous conseillons de générer des codes de sécurité sur cette adresse permettant de récupérer le compte en cas d’oubli de mot de passe.

Ces codes devront être précieusement gardés en lieu sûr.

2. Informez et formez vos employés à votre politique de sécurité

Avant de mettre en place les options que nous décrivions au point précédent, prenez le temps d’informer votre personnel sur les prochains changements en terme de sécurité.

Le but de ces mesures est d’assurer la sécurité et la continuité de fonctionnement de l’entreprise.

Vos utilisateurs sont votre première ligne de défense contre les cyberattaques. Il est important également de les former aux bonnes pratiques de sécurité. Vous pouvez leur fournir des formations sur la création de mots de passe forts, l’identification des e-mails et des liens malveillants et la réponse aux incidents de sécurité.

En plus, vos employés doivent être formés aux menaces spécifiques à votre secteur. Par exemple, les employés du secteur financier doivent être formés aux risques d’attaques par hameçonnage et de fraude financière.

3. Sécurisez vos autres applications

Au sein de votre entreprise, en plus de Google Workspace, vous utilisez certainement d’autres outils comme Asana, GitHub, Hubspot ou Slack.

Ces applications doivent être aussi être sécurisées, afin d’éviter des attaques de type ingénierie sociale.

Toutes ces sécurisations sont chronophages et il n’est pas facile de se retrouver dans les paramètres de toutes les applications que vous pouvez utiliser.

4. Auditez régulièrement tous vos outils

Auditer régulièrement ses applications est essentiel pour protéger les données et les systèmes d’information d’une entreprise. En effet, les applications sont des cibles privilégiées des cyberattaques. Elles peuvent être utilisées pour voler des données, endommager les systèmes ou prendre le contrôle de l’infrastructure informatique.

Les audits de sécurité des applications permettent de détecter les vulnérabilités et les failles de sécurité. Ces vulnérabilités peuvent être exploitées par les cybercriminels pour mener des attaques. En identifiant et en corrigeant ces vulnérabilités, les entreprises peuvent réduire considérablement leur exposition aux risques cybernétiques.

Les audits de sécurité des applications doivent être réalisés régulièrement.

5. Pour aller plus loin, utilisez Fabor

Un produit de cybersécurité peut vous aider à détecter les menaces potentielles de cyberattaques. Il peut également vous aider à protéger vos données sensibles.

Par exemple, dans Fabor, vous pouvez paramétrer certaines alertes qui vous notifieront si un document stocké dans Drive est partagé avec quelqu’un d’extérieur à l’entreprise.

Pour réaliser un audit gratuit de votre Google Workspace, n’hésitez pas à nous contacter.